L’incendie du data-center d’OVH (numéro 1 français du cloud computing) en mars 2021, qui a impacté 3.5 millions de sites web, a mis au grand jour l’utilité d’avoir une politique de sauvegarde évoluée. Mais ce n’est pas le seul danger qui peut impacter un site web, il y a aussi les attaques informatiques, le piratage, les bugs, la malveillance, …

PhDev Informatique assure la maintenance et le monitoring de plusieurs plateformes Internet contenant des données sensibles de clients. C’est pour ça que nous avons mis en place une stratégie de sauvegarde des données à plusieurs niveaux.

Divers dangers

Quels sont les dangers qui pourraient menacer nos plateforme ? Nous pouvons les classer en 3 catégories.

Panne matériel

On a beau être « dans le cloud », au bout de la chaîne il y a toujours une « vrai » machine. Dans notre cas un ordinateur derrière une multitude d’intermédiaires réseau, de câbles et de fibres. Malgré la qualité de tout ce matériel, la panne est toujours possible, comme l’exemple décrit en introduction de cet article.

Effacement accidentel

Il peut arriver qu’un utilisateur supprime ou modifie une information importante par erreur. Quand il s’en rend compte, il faut pouvoir remonter dans le temps pour retrouver tous les détails de cette information.

Malveillance

Un utilisateur identifié effacera des données ou saisira de fausses informations pour nuire à l’entreprise.

Le pirate cherchera à rentrer dans le système informatique pour effacer, récupérer ou crypter la base de données afin de nuire, revendre des informations ou demander une rançon.

Solutions

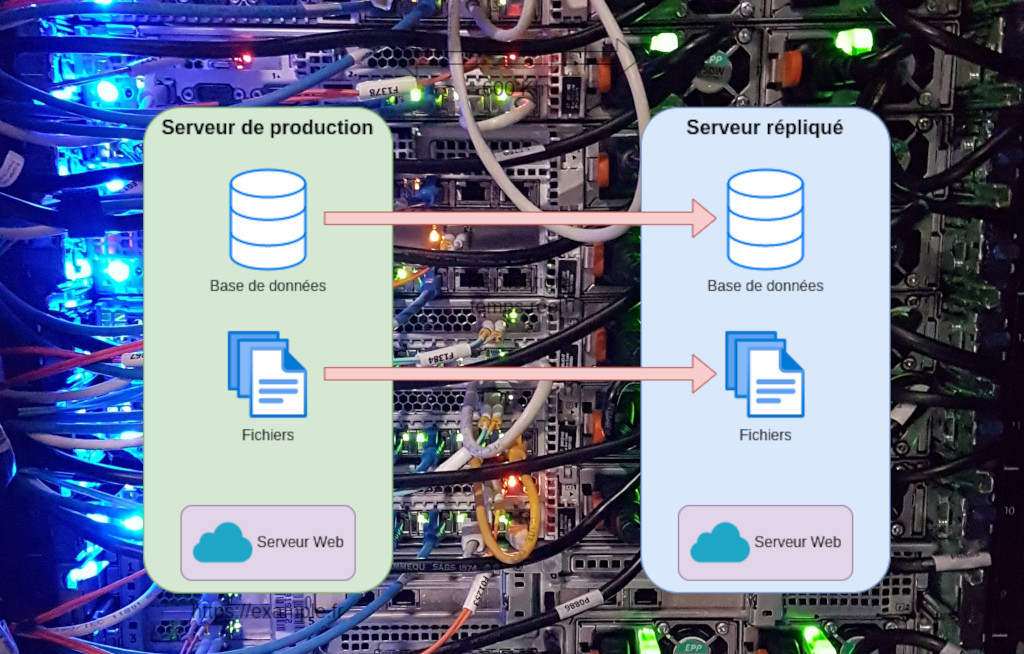

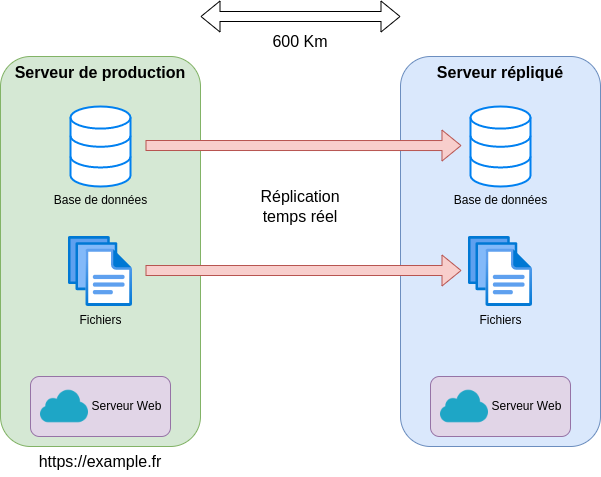

Synchronisation temps réel

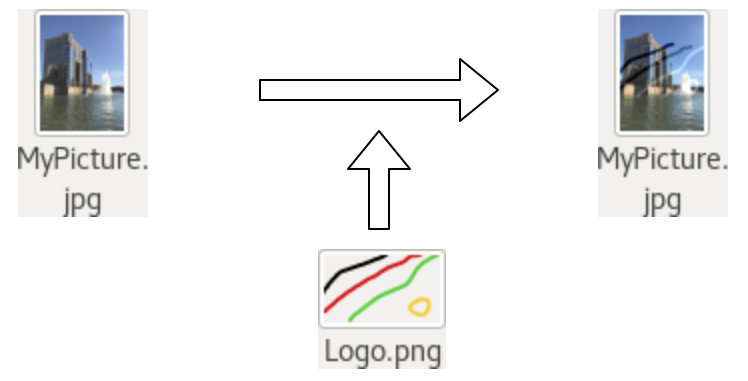

Quand cette solution est mise en place, toute les activités de la plateforme sont répliquées en temps réel sur un autre serveur identique géographiquement distant. En cas de panne du serveur principal, il suffit de modifier le domaine (https://example.fr) pour le diriger vers le serveur répliqué. Cette opération entraîne une interruption momentanée du service, mais aucune données n’est perdue.

Sauvegardes quotidiennes / rotation

Le plus naturel et facile à mettre en place est la sauvegarde quotidienne des bases de données et des fichiers. En cas d’effacement accidentel d’une données, une ancienne sauvegarde peut être rechargée sur une plateforme de test. Il est évident que cette sauvegarde doit être faite sur un autre serveur (j’ai déjà vu des serveurs dont les sauvegardes étaient conservées localement).

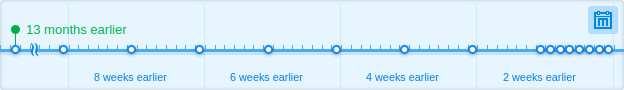

Nous conservons de multiples versions de sauvegarde avec une stratégie de rotation permettant de retrouver des sauvegardes de plus d’un an. La fréquence des sauvegardes conservées est d’une par jour la dernière semaine, une par mois la dernière année, etc …

Mesures anti piratage

C’est le travail de « l’informaticien » de protéger au maximum sa plateforme en pratiquant avec rigueur quelques principes :

- Assurer une veille technologique en se tenant informé

- Avoir ses logiciels à jour, éviter les logiciels inutiles

- Nos serveurs ne sont que sous Linux : système d’exploitation éprouvé open-source

- Les ports doivent être protégés : firewall, si possible éviter les numéros de port standards (ssh, mysql, …).

- Protection contre les attaques DDos, brute force (FailToBan)

- Utilisation d’un framework évolué pour éviter les insertion SQL ou les attaques MitM et XSS

- Sauvegardes fréquentes dont certaines sur des supports non connectés.

- Cloisonner les comptes utilisateurs, utiliser des clés temporaires pour les documents sortants.

- Surveillance permanente des serveurs : activité anormale, ressources non saturées.

Rigueur des utilisateurs

Le principal danger reste celui des utilisateurs. Même si nos systèmes demandent un mot de passe relativement complexe, il reste toujours des comportements à risque, dont certains que j’ai déjà vu :

- Inscrire son mot de passe sur un PostIt collé à l’écran

- Laissé sa session ouverte

- Mot de passe à base de sa date de naissance, le prénom de ses enfants, le nom du chien, …

- Enregistrer ses mots de passe dans le navigateur

Nous pouvons aussi évoquer les piratages plus évolués via les utilisateurs comme :

> Key logger logiciel : un petit programme enregistre toutes vos frappes clavier et les transmet à un tiers. Comme vous êtes amené à saisir votre identifiant et votre mot de passe, la personne malveillante peut les récupérer.

> Key logger matériel : peut se présenter comme une petite clé USB ou un câble, peut aussi se monter dans votre ordinateur, peut être relié par WiFi : comme le précédent, il enregistre toutes vos actions au clavier.

> Caméra : Il en existe de très discrètes avec de très bonne résolutions : elle peut vous filmer tapant votre mot de passe. En repassant l’enregistrement au ralenti on peut récupérer votre mot de passe.

Contre les trois derniers dangers, il n’y a que l’attention de l’utilisateur, changer de mot de passe assez souvent ou la double identification.